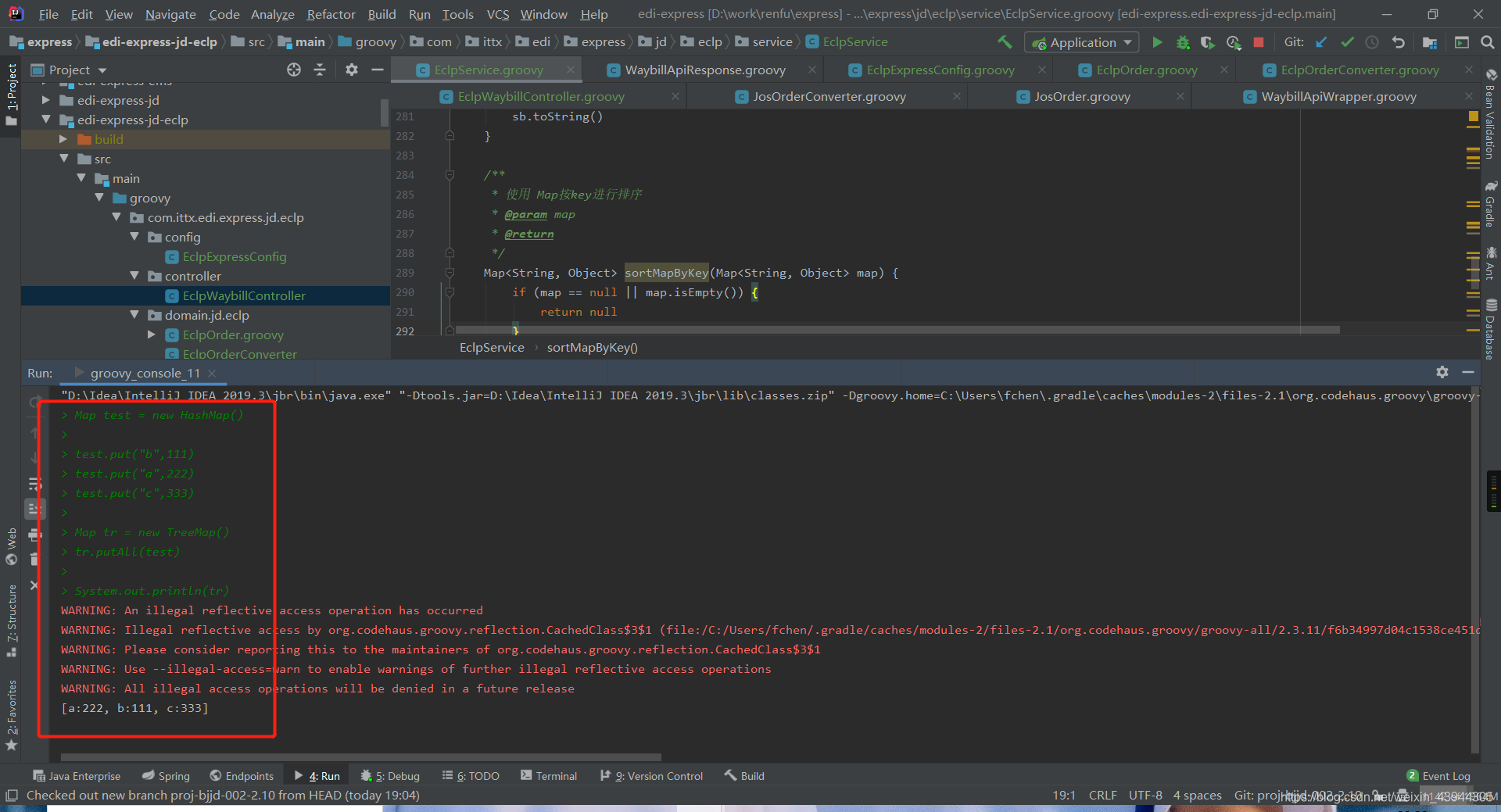

treeMap中的key会自动按照字母排序,也可以利用比较器自定义排序

本文共 1673 字,大约阅读时间需要 5 分钟。

TreeMap:基于红黑树(Red-Black tree)的 NavigableMap 实现,该映射根据其键的自然顺序(比如integer的大小,String的字典排序)进行排序,或者根据创建映射时提供的 Comparator 进行排序,具体取决于使用的构造方法。**

HashMap的值是没有顺序的,它是按照key的HashCode来实现的,默认是升序的,也可以利用比较器来实现降序

public class TreeMapTest { public static void main(String[] args) { Map map = new TreeMap ( new Comparator () { public int compare(String obj1, String obj2) { // 降序排序 return obj2.compareTo(obj1); } }); map.put("b", "ccccc"); map.put("d", "aaaaa"); map.put("c", "bbbbb"); map.put("a", "ddddd"); Set keySet = map.keySet(); Iterator iter = keySet.iterator(); while (iter.hasNext()) { String key = iter.next(); System.out.println(key + ":" + map.get(key)); } }}输出为:d:aaaaac:bbbbbb:ccccca:ddddd

按照value排序

public class TreeMapTest { public static void main(String[] args) { Map map = new TreeMap (); map.put("a", "ddddd"); map.put("c", "bbbbb"); map.put("d", "aaaaa"); map.put("b", "ccccc"); //这里将map.entrySet()转换成list List > list = new ArrayList >(map.entrySet()); //然后通过比较器来实现排序 Collections.sort(list,new Comparator >() { //升序排序 @Override int compare(Map.Entry stringStringEntry, Map.Entry t1) { return stringStringEntry.getValue().compareTo(t1.getValue()); } }); for(Map.Entry mapping:list){ System.out.println(mapping.getKey()+":"+mapping.getValue()); } }}输出为:d:aaaaac:bbbbbb:ccccca:ddddd 转载地址:http://mbizz.baihongyu.com/

你可能感兴趣的文章

NFS Server及Client配置与挂载详解

查看>>

NFS共享文件系统搭建

查看>>

nfs复习

查看>>

NFS安装配置

查看>>

NFS的安装以及windows/linux挂载linux网络文件系统NFS

查看>>

NFS的常用挂载参数

查看>>

NFS网络文件系统

查看>>

NFS远程目录挂载

查看>>

nft文件传输_利用remoting实现文件传输-.NET教程,远程及网络应用

查看>>

NFV商用可行新华三vBRAS方案实践验证

查看>>

ng build --aot --prod生成文件报错

查看>>

ng 指令的自定义、使用

查看>>

nghttp3使用指南

查看>>

Nginx

查看>>

nginx + etcd 动态负载均衡实践(三)—— 基于nginx-upsync-module实现

查看>>

nginx + etcd 动态负载均衡实践(二)—— 组件安装

查看>>

nginx + etcd 动态负载均衡实践(四)—— 基于confd实现

查看>>

Nginx + Spring Boot 实现负载均衡

查看>>

Nginx + uWSGI + Flask + Vhost

查看>>

Nginx - Header详解

查看>>